AWS의 memcached를 사용하려고 했는데 외부에서 액세스를 하려면 vpn을 사용해야 한다고 한다.

그래서 AWS가 지원하는 Client VPN을 설정 절차를 남긴다.

큰 목차는 다음과 같다.

1. ACM 인증서 설치

2. VPN 엔드포인트 생성

3. VPN 프로그램 실행 및 연결

1. ACM 인증서 설치

git clone https://github.com/OpenVPN/easy-rsa

cd easy-rsa

./easyrsa3/easyrsa init-pki

./easyrsa3/easyrsa build-ca nopass

./easyrsa3/easyrsa build-server-full server nopass

./easyrsa3/easyrsa build-client-full client1.domain.tld nopass

VPN을 사용할 컴퓨터에서 만드는게 편한것 같다.

./easyrsa3/easyrsa build-ca nopass위 명령어를 입력하고 Common Name을 입력하라고 하는데, 임의로 적어도 상관 없다.

./easyrsa3/easyrsa build-server-full server nopass

./easyrsa3/easyrsa build-client-full client1.domain.tld nopass위 명령어를 입력하고 Yes를 각각 쳐준다.

이제 AWS 의 ACM페이지에서 인증서 가져오기 페이지로 이동하자.

인증서 본문 : easy-rsa/pki/issued/server.crt

인증서 프라이빗 키 : easy-rsa/pki/private/server.key

인증서 체인 : easy-rsa/pki/ca.crt

위와 같이 파일의 내용을 ACM인증서 가져오기에서 삽입해주면 됀다.

2. VPN 엔드포인트 생성

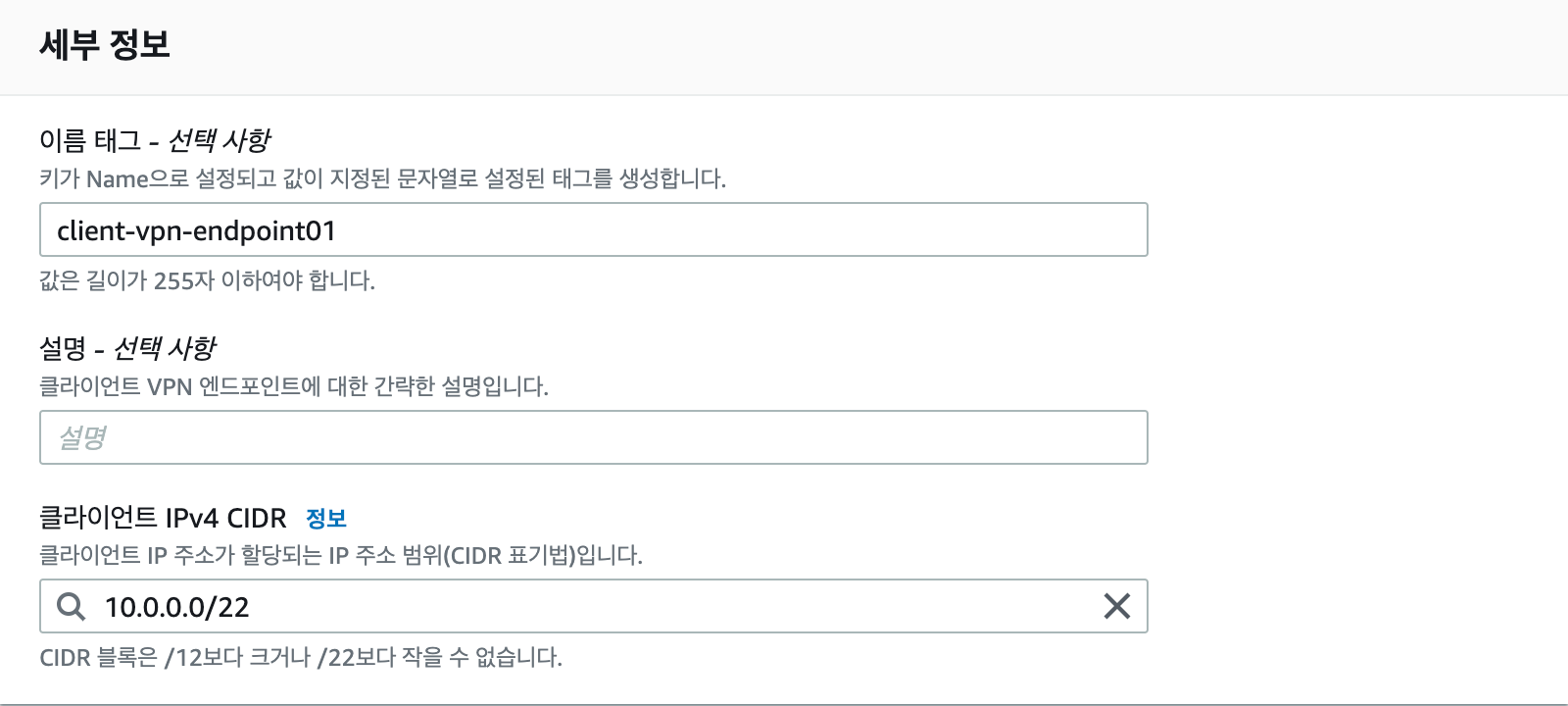

이제 VPC 페이지로 이동하여 VPN 엔드포인트를 생성하자.

이름은 임의로 적고, 클라이언트 IPv4 CIDR은 접속 가능한 클라이언트의 아이피를 적어준다.

기본으로는 10.0.0.0/22 로 적는데 VPC의 로컬 IP CIDR과 중첩되면 안된다.

서버 인증서, 클라이언트 인증서 아까 추가한 인증서를 선택해준다.

TCP를 선택하고 분할 터널 활성화를 체크하고 VPC ID와 보안그룹 ID를 선택한다.

VPC는 memcached가 위치한 VPC ID를 선택해주어야 한다.

(분할 터널 활성화는 클라이언트의 트래픽이 AWS로 가는것을 막아준다고 하는데 정확히 잘 모르겠다)

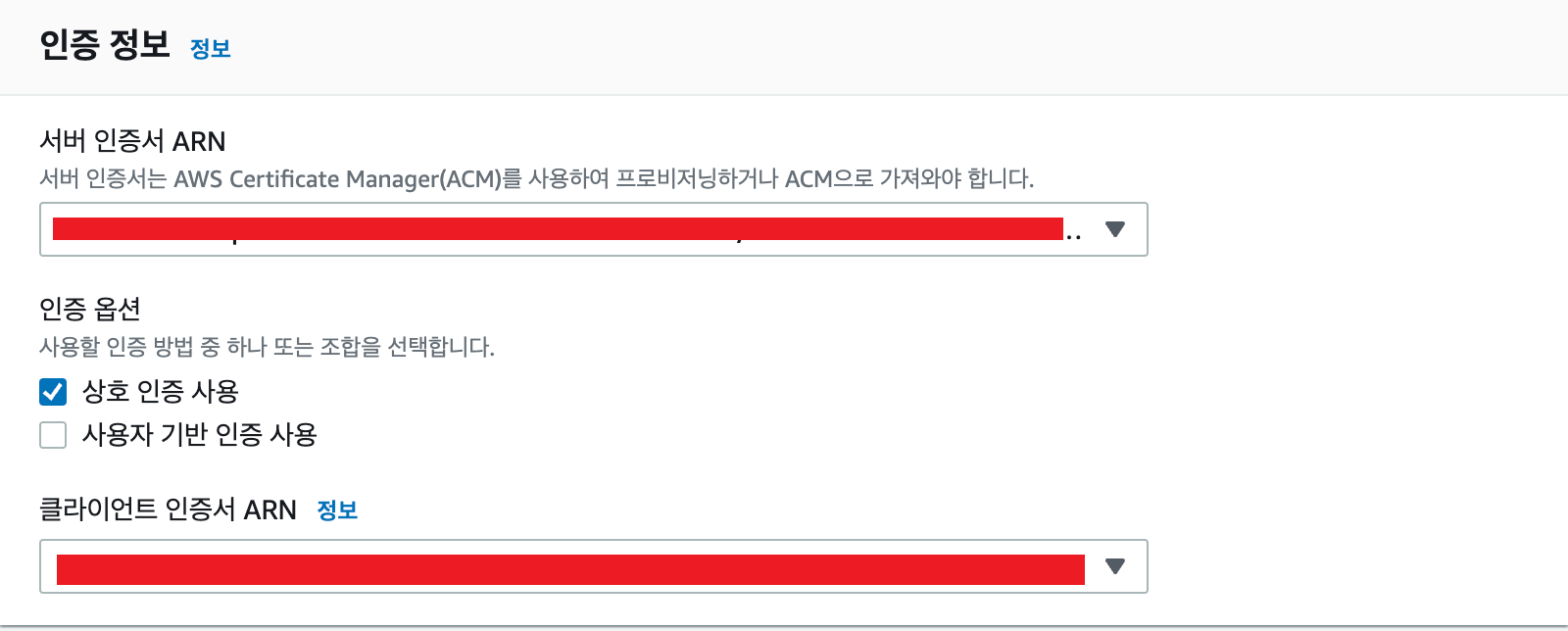

이렇게 하고 엔드포인트를 생성해준다.

대상 네트워크 연결을 추가해준다.

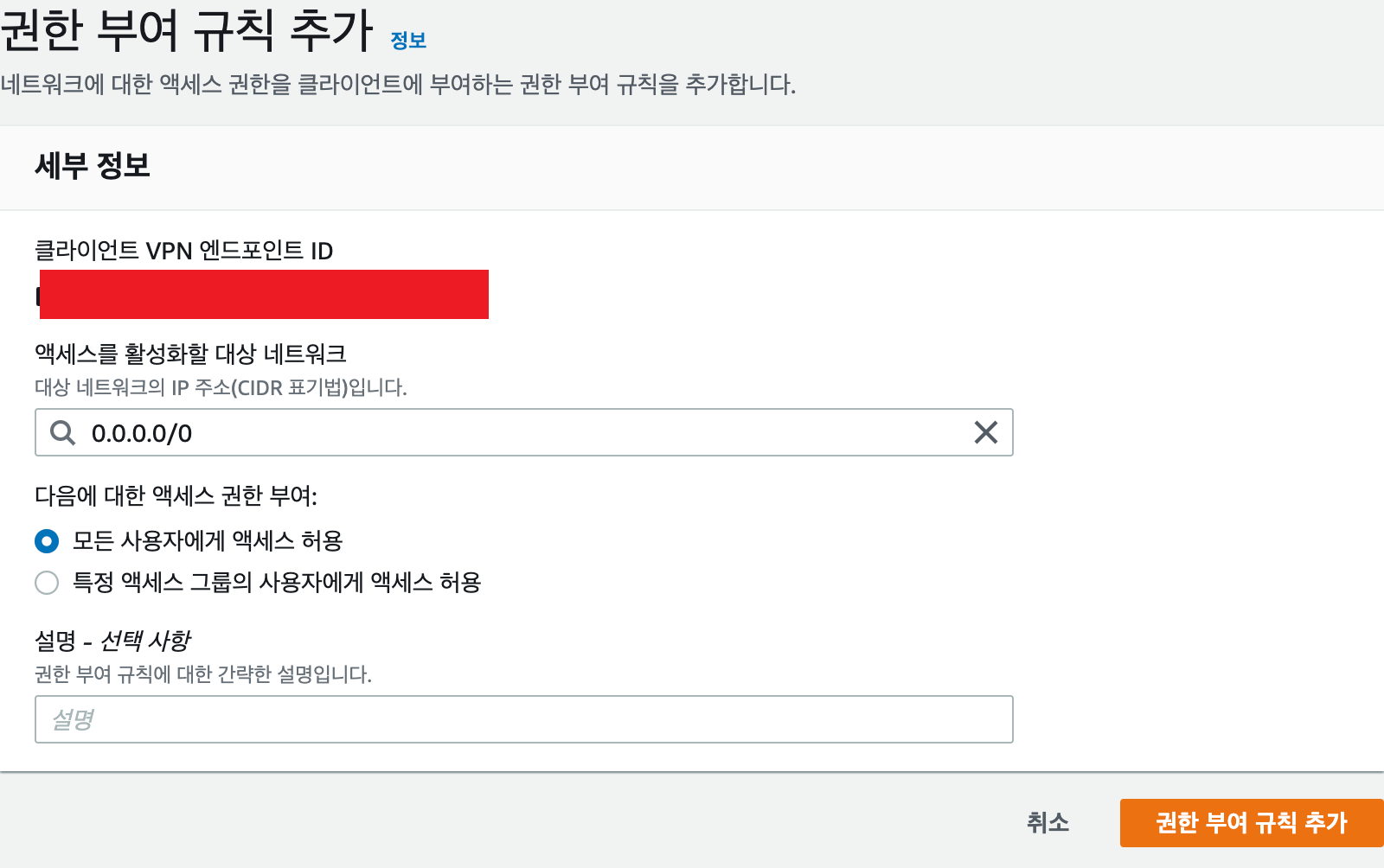

권한 부여 규칙을 추가해준다.

3. VPN 프로그램 실행 및 연결

VPN 페이지에서 클라이언트 구성 다운로드를 해서 vpn에 접속하는 파일을 받아 놓는다.

download.ovpn

easy-rsa/pki/private/client1.domain.tld.key

easy-rsa/pki/issued/client1.domain.tld.crt

위 세개의 파일을 하나의 폴더로 옮겨놓고 .ovpn을 수정해주자.

<cert>

easy-rsa/pki/issued/client1.domain.tld.crt 내용

</cert>

<key>

easy-rsa/pki/private/client1.domain.tld.key 내용

</key>

을 적어주고 저장해주면 된다.

이제 VPN과 연결하려면 client 프로그램이 필요한데 https://aws.amazon.com/ko/vpn/client-vpn-download/ 에서 다운로드 받을수 있다.

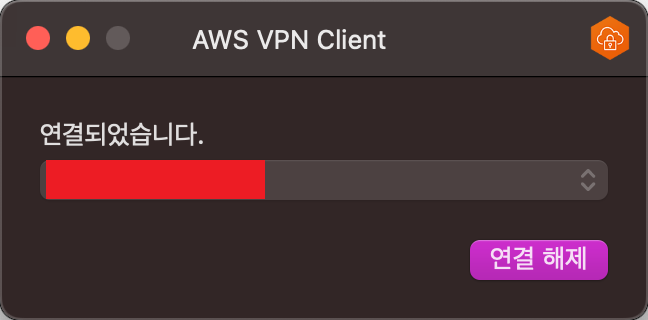

프로필관리에서 추가를 해주고 .ovpn 파일을 설정해주면 된다.

그럼 memcached에 정상적으로 접속되는것을 확인할 수 있다.

처음엔 어려웠는데 AWS 설명서 보면서 하나씩 따라하다 보니 쉽게 된것 같다 ㅎㅎ

'AWS' 카테고리의 다른 글

| AWS CDN font파일 CORS 문제 (0) | 2022.12.04 |

|---|---|

| AWS ACM 서브도메인 설정법 (로드밸런서 사용) (0) | 2022.11.11 |

| 젠킨스 github 연동 (0) | 2022.08.15 |

| AWS s3 생성 및 CloudFront(cdn) 생성 및 도메인 연결 (0) | 2022.05.12 |

| aws php ses 메일 발송하기 (2) | 2022.05.11 |